Um novo método de ataque de canal lateral que pode levar ao vazamento de dados funciona contra praticamente qualquer CPU moderna, mas é improvável que ele seja usado em estado selvagem tão cedo.

A pesquisa foi conduzida por um grupo de oito pesquisadores representando a Graz University of Technology, na Áustria, e o CISPA Helmholtz Center for Information Security, na Alemanha. Alguns dos especialistas envolvidos na pesquisa descobriram as notórias vulnerabilidades Spectre e Meltdown, bem como vários outros métodos de ataque de canal lateral.

O novo ataque, apelidado Colidir+Forçafoi comparado ao Meltdown e a um tipo de vulnerabilidade chamado Microarchitectural Data Sampling (MDS).

Collide+Power é um ataque genérico baseado em software que funciona contra dispositivos equipados com processadores Intel, AMD ou Arm e é aplicável a qualquer aplicativo e qualquer tipo de dados. Os fabricantes de chips estão publicando seus próprios alertas para o ataque e a CVE-2023-20583 foi assinado.

No entanto, os pesquisadores apontaram que o Collide+Power não é uma vulnerabilidade real do processador – ele abusa do fato de que alguns componentes da CPU são projetados para compartilhar dados de diferentes domínios de segurança.

Um invasor pode aproveitar esses componentes de CPU compartilhados para combinar seus próprios dados com dados de aplicativos do usuário. O invasor mede o consumo de energia da CPU em milhares de iterações enquanto altera os dados que controla, o que permite determinar os dados associados aos aplicativos do usuário.

Um invasor sem privilégios — por exemplo, usando malware implantado no dispositivo de destino — pode aproveitar o ataque Collide+Power para obter dados valiosos, como senhas ou chaves de criptografia.

Os pesquisadores observaram que o ataque Collide+Power aprimora outros sinais de canal lateral de energia, como os usados nos ataques PLATYPUS e Hertzbleed.

“Ataques anteriores de canais laterais de energia baseados em software, como PLATYPUS e Hertzbleed, visam algoritmos criptográficos e precisam de conhecimento preciso do algoritmo ou programa da vítima executado na máquina de destino. Em contraste, o Collide+Power visa o subsistema de memória da CPU, que abstrai a implementação precisa, pois todos os programas requerem o subsistema de memória de alguma forma. Ademais, qualquer sinal que reflita o consumo de energia pode ser usado devido ao vazamento de energia física fundamental explorado pelo Collide+Power”, explicaram.

Os pesquisadores publicaram um artigo detalhando seu trabalho, bem como um artigo dedicado Site Collide+Power que resume as descobertas.

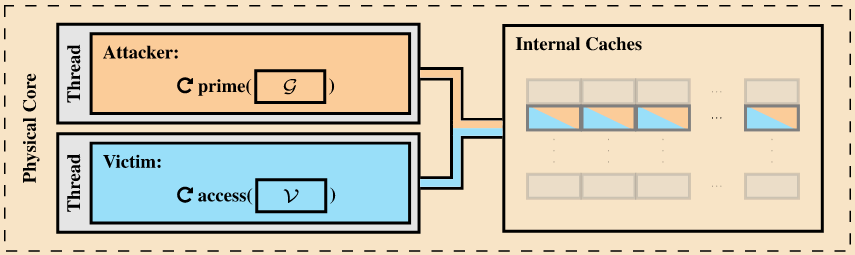

Eles descrevem duas variantes do ataque Collide+Power. Na primeira variante, que requer a ativação do hyperthreading, o ataque tem como alvo os dados associados a um aplicativo que acessa constantemente dados secretos, como uma chave de criptografia.

“A vítima recarrega constantemente o segredo no componente de CPU direcionado e compartilhado durante esse processo. Um invasor executando em um thread no mesmo núcleo físico agora pode usar Collide+Power para forçar colisões entre o segredo e os dados controlados pelo invasor”, explicaram os pesquisadores.

A segunda variante do ataque não requer hyperthreading e não requer que o alvo acesse constantemente dados secretos.

“Aqui, um invasor explora um chamado dispositivo de pré-busca no sistema operacional. Este gadget de pré-busca pode ser usado para trazer dados arbitrários para o componente de CPU compartilhado e novamente forçar colisões de dados e recuperar os dados”, disseram os especialistas.

Embora, em teoria, o método de ataque possa ter implicações significativas, na prática as taxas de vazamento de dados são relativamente baixas e é improvável que o método seja explorado em estado selvagem contra os usuários finais em breve.

Os pesquisadores conseguiram atingir uma taxa de vazamento de dados de 4,82 bits por hora em um cenário em que o aplicativo visado acessa constantemente informações secretas e o invasor pode ler diretamente o consumo de energia da CPU por meio da interface Running Average Power Limit (RAPL), que relata diretamente o consumo de energia da CPU. Nesse ritmo, o invasor levaria várias horas para obter uma senha e vários dias para obter uma chave de criptografia.

Em circunstâncias especiais, os pesquisadores descobriram que um invasor pode atingir taxas de vazamento de dados muito mais altas, de até 188 bits/h.

“Um invasor pode atingir a taxa de vazamento de 188 bits/h, dependendo do aplicativo de destino e da representação secreta na memória. Por exemplo, se a chave ou senha estiver em uma linha de cache várias vezes”, disse Andreas Kogler, um dos pesquisadores da TU Graz envolvidos no projeto. SecurityWeek.

Por outro lado, em simulações de ataque do mundo real, os pesquisadores encontraram limitações práticas que reduziram significativamente as taxas de vazamento – mais de um ano por bit com limitação.

Apesar do risco relativamente pequeno que o ataque representa hoje, a pesquisa da Collide+Power destaca possíveis problemas e abre caminho para pesquisas futuras.

Quanto às atenuações, evitar tais colisões de dados no nível do hardware não é uma tarefa fácil e exigiria o redesenho de CPUs de uso geral. Por outro lado, os ataques podem ser evitados garantindo que os invasores não possam observar os sinais relacionados à energia — esse tipo de mitigação se aplica a todos os ataques de canal lateral de energia.