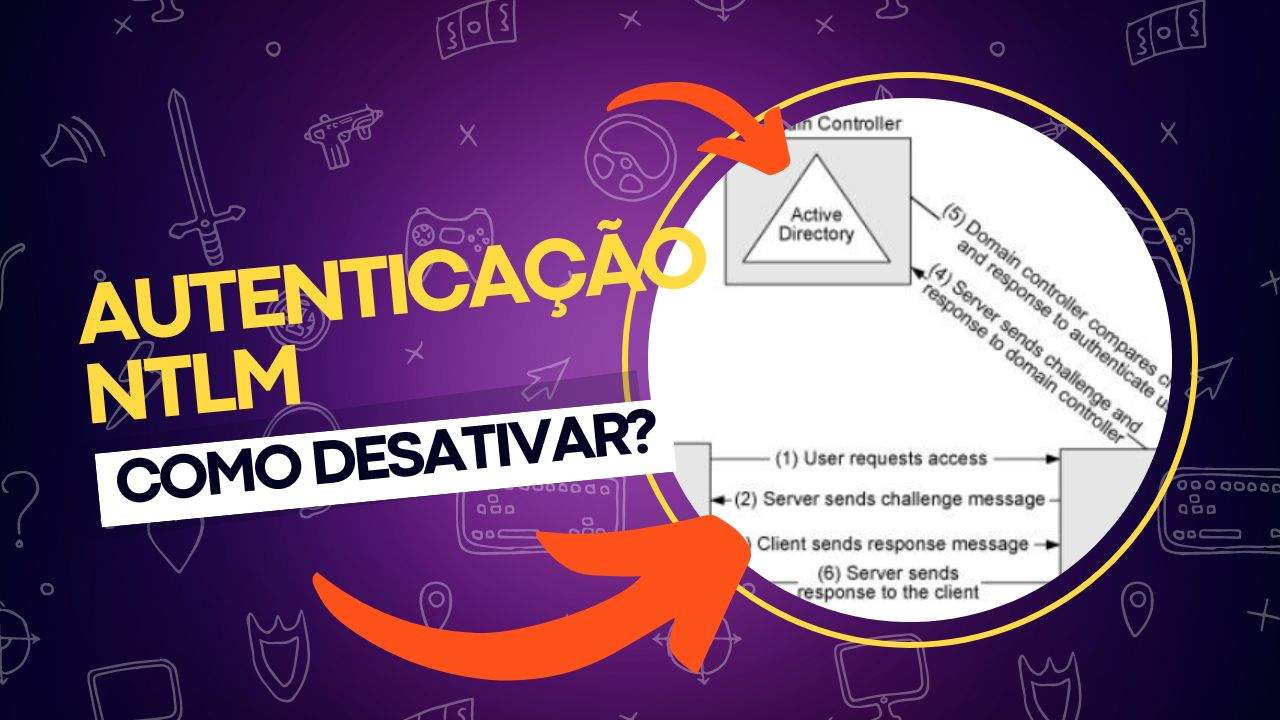

O protocolo NTLM (NT LAN Manager) foi introduzido pela Microsoft no Windows NT com o propósito básico de autenticação. No entanto, ao longo dos anos, a empresa se esforçou para melhorar a segurança de seus sistemas, implementando o protocolo Kerberos como uma alternativa mais robusta e segura.

Apesar disso, o NTLM ainda é amplamente utilizado em redes de domínios Windows. Neste post, mostramos como desativar a autenticação NTLM em um domínio Windows, os riscos envolvidos na sua utilização e os passos para configurar uma rede mais segura.

O que é o protocolo NTLM?

NTLM é um conjunto de protocolos de autenticação desenvolvidos pela Microsoft. Originalmente, ele foi projetado para ser utilizado em redes que não eram seguras, e dependia de métodos básicos de autenticação, como o uso de hashes de senha. Existem três versões principais do NTLM:

- LAN Manager (LANMAN): A versão mais antiga e menos segura.

- NTLMv1: Introduzida com o Windows NT, ainda insegura, mas com melhorias em relação ao LANMAN.

- NTLMv2: A versão mais segura do NTLM, que introduz um hash mais robusto e outras melhorias.

Embora o NTLMv2 seja uma versão mais segura, ainda é vulnerável a certos tipos de ataques, e é por isso que muitas organizações optam por desativá-lo em favor do Kerberos.

Por que desativar o NTLM?

Apesar das melhorias feitas com o NTLMv2, o protocolo continua sendo um ponto fraco em termos de segurança. Aqui estão algumas razões pelas quais você pode querer desativar a autenticação NTLM em sua rede de domínio Windows:

- Fraca criptografia: O NTLM usa algoritmos de criptografia que são considerados fracos pelos padrões modernos. Isso torna mais fácil para os atacantes comprometerem as credenciais de autenticação.

- Armazenamento inseguro de hashes de senha: O protocolo armazena hashes de senha no Serviço LSA (Local Security Authority). Esses hashes podem ser facilmente extraídos por atacantes usando ferramentas de hacking comuns.

- Falta de autenticação mútua: Ao contrário do Kerberos, o NTLM não oferece autenticação mútua entre cliente e servidor. Isso significa que um atacante pode interceptar ou falsificar comunicações, executando ataques como o “Pass-the-Hash” ou “Man-in-the-Middle”.

- Vulnerável a ataques de interceptação de dados: Como o NTLM não oferece criptografia de ponta a ponta, os dados transmitidos entre cliente e servidor podem ser interceptados, comprometendo a segurança da rede.

Dado o crescente número de ameaças de cibersegurança e a evolução das técnicas de ataque, é crucial reduzir a dependência do NTLM em redes modernas e migrar para soluções mais seguras, como o Kerberos.

Métodos para desativar o NTLM em domínios Windows

Existem duas maneiras principais de desativar o NTLM em domínios Windows: através do Editor de Política de Grupo Local e do Editor de Registro. Vamos discutir ambos os métodos em detalhes.

1. Desativar o NTLM pelo editor de Política de Grupo

O Editor de Política de Grupo Local permite configurar várias definições de segurança de maneira centralizada. Siga os passos abaixo para desativar a autenticação NTLM usando este método.

Passo 1: verifique a versão do NTLM

Antes de desativar o NTLM, é importante garantir que você não está usando a versão mais desprotegida, ou seja, o NTLMv1. Se sua rede ainda estiver usando o NTLMv1, ela estará muito mais vulnerável a ataques. Nesse caso, você pode configurá-la para utilizar apenas o NTLMv2, que é mais seguro.

Passo 2: abra o editor de Política de Grupo

- No menu Iniciar, digite “gpedit.msc” e pressione Enter. Isso abrirá o Editor de Política de Grupo Local.

- Navegue até o seguinte caminho:arduinoCopiar código

Configuração do Computador > Configurações do Windows > Configurações de Segurança > Políticas Locais > Opções de Segurança

Passo 3: configure a Política de Autenticação

- Na lista de opções de segurança, localize a política chamada Segurança de Rede: Nível de Autenticação do Gerenciador de LAN.

- Clique duas vezes nessa política para abrir suas propriedades.

- No campo de configuração, selecione Enviar apenas resposta NTLMv2. Recusar LM e NTLM.

- Clique em Aplicar e depois em OK para salvar as alterações.

Esse procedimento garante que sua rede Windows esteja configurada para utilizar apenas o NTLMv2 para autenticação e que as versões anteriores mais vulneráveis, como LM e NTLMv1, sejam recusadas.

2. Desativar o NTLM pelo Editor de Registro

Se você não tiver acesso ao Editor de Política de Grupo, ainda é possível desativar o NTLM usando o Editor de Registro. Esse método requer a modificação manual de certas chaves no Registro do Windows.

Passo 1: abra o Editor de Registro

- No menu Iniciar, digite “regedit” e pressione Enter para abrir o Editor de Registro.

- Navegue até o seguinte caminho no painel esquerdo:sqlCopiar código

Computador\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa

Passo 2: modifique o Registro

- No painel direito, clique com o botão direito sobre a pasta Lsa, selecione Novo e depois Valor DWORD (32 bits).

- Nomeie o novo valor como LmCompatibilityLevel.

- Clique duas vezes no novo valor criado e, no campo Dados do Valor, insira o número 5. Isso corresponde à configuração Enviar apenas resposta NTLMv2. Recusar LM e NTLM.

- Clique em OK para salvar as alterações.

Após seguir esses passos, o NTLM será desativado em sua rede de domínio, utilizando apenas o NTLMv2 como método de fallback caso o Kerberos falhe.

Alternativa ao NTLM: Kerberos

O protocolo Kerberos é amplamente considerado mais seguro que o NTLM. Ele utiliza criptografia simétrica, autenticação mútua e é menos suscetível a ataques de interceptação ou falsificação de identidades. Por isso, o Kerberos é a escolha recomendada para autenticação em redes Windows modernas.

Algumas das principais vantagens do Kerberos incluem:

- Autenticação Mútua: O Kerberos garante que tanto o cliente quanto o servidor se autentiquem mutuamente, prevenindo ataques como o “Man-in-the-Middle”.

- Criptografia mais forte: O Kerberos usa criptografia AES, que é muito mais robusta do que os algoritmos usados pelo NTLM.

- Desempenho Melhorado: Embora o Kerberos seja mais seguro, ele também é mais eficiente, uma vez que utiliza um sistema de “tickets” para autenticação, minimizando a necessidade de autenticação repetitiva em sessões subsequentes.

- Suporte Nativo em Windows: O Kerberos é o protocolo de autenticação padrão em domínios Windows modernos, o que facilita sua implementação em infraestruturas existentes.

Vale a pena desativar o NTLM?

Desativar o NTLM em domínios Windows é uma medida de segurança recomendada para proteger sua rede contra ataques comuns que exploram as vulnerabilidades desse protocolo. Embora o NTLMv2 ofereça uma camada de proteção melhor do que suas versões anteriores, ele ainda é inferior ao protocolo Kerberos, que deve ser priorizado sempre que possível.

Se você gerencia uma rede de domínio Windows, seguir as etapas descritas para desativar o NTLM pode melhorar significativamente a segurança geral do seu ambiente.

Perguntas frequentes sobre o NTLM

O NTLM (NT LAN Manager) é um protocolo de autenticação desenvolvido pela Microsoft e amplamente utilizado em redes Windows, principalmente em ambientes legados. Com o avanço da tecnologia e o surgimento de protocolos mais seguros, como o Kerberos, o NTLM se tornou uma solução cada vez mais obsoleta e suscetível a diversas vulnerabilidades.

No entanto, ainda é comum encontrá-lo em muitos sistemas, o que levanta diversas dúvidas sobre sua segurança, funcionamento e melhores práticas. A seguir, respondemos algumas das perguntas mais frequentes sobre o NTLM para ajudar a esclarecer esses pontos.

1. O que é NTLM?

NTLM (NT LAN Manager) é um protocolo de autenticação desenvolvido pela Microsoft para redes Windows. Ele autentica usuários e dispositivos em uma rede e utiliza hashes de senha para verificar as identidades.

2. Qual a diferença entre NTLMv1 e NTLMv2?

NTLMv1 é a versão mais antiga e menos segura, utilizando algoritmos de criptografia mais fracos. NTLMv2 é uma versão aprimorada, com hashes mais fortes e melhorias na segurança, mas ainda é considerado vulnerável em relação ao protocolo Kerberos.

3. Por que o NTLM é considerado inseguro?

O NTLM é vulnerável a ataques como “Pass-the-Hash” e “Man-in-the-Middle”, pois armazena hashes de senha de forma que pode ser extraído por atacantes. Além disso, a falta de autenticação mútua torna o protocolo suscetível a interceptações de dados.

4. Quando devo desativar o NTLM?

Você deve desativar o NTLM em ambientes onde a segurança é uma prioridade, especialmente se o Kerberos pode ser usado como alternativa. Desativá-lo ajuda a prevenir ataques que exploram suas vulnerabilidades.

5. Como posso desativar o NTLM em um domínio Windows?

Você pode desativar o NTLM pelo Editor de Política de Grupo ou Editor de Registro, configurando o sistema para usar apenas NTLMv2 ou substituindo-o pelo protocolo Kerberos.

6. NTLM ainda é usado nas versões atuais do Windows?

Sim, o NTLM ainda é suportado em versões atuais do Windows, mas a Microsoft o considera um protocolo obsoleto e recomenda substituí-lo pelo Kerberos sempre que possível.

7. O que é Kerberos e por que ele é melhor que o NTLM?

Kerberos é um protocolo de autenticação mais seguro que o NTLM. Ele oferece autenticação mútua, criptografia mais forte e um sistema de tickets, o que o torna mais eficiente e seguro.

8. Posso usar NTLM e Kerberos simultaneamente?

Sim, em muitas redes Windows, o Kerberos é o protocolo de autenticação principal, mas o NTLM é mantido como fallback para compatibilidade com dispositivos ou aplicativos legados.

9. O NTLMv1 ainda é usado?

Embora NTLMv1 ainda possa ser encontrado em algumas redes legadas, seu uso é altamente desencorajado devido à sua vulnerabilidade. A maioria das redes modernas usa NTLMv2 ou Kerberos.

10. Quais são os ataques mais comuns que afetam o NTLM?

Os ataques mais comuns incluem “Pass-the-Hash”, onde um atacante usa hashes de senha para acessar sistemas, e ataques “Man-in-the-Middle”, que envolvem interceptação de comunicação entre cliente e servidor.

Veja outras soluções de problemas do Windows e outros sistemas:

Carnaval 2024: Guia de Programação Completo e Onde Encontrar!

O Carnaval 2024 está chegando, e com ele, a promessa de muita folia, alegria e cores por todo o Brasil! Se você está planejando curtir a maior festa popular do país, este guia completo é o seu passaporte para não perder nada. Prepare-se para descobrir os principais eventos, blocos de rua, desfiles das escolas de … Ler mais

Windows Installer 3.1: Guia Completo, Download e Solução de Problemas

O Windows Installer é um serviço de instalação e configuração para sistemas operacionais Windows. Ele fornece um formato padrão para a criação e gerenciamento de pacotes de instalação, garantindo a consistência e a confiabilidade da instalação de software. A versão 3.1 do Windows Installer é uma atualização importante que introduz melhorias de segurança, estabilidade e … Ler mais

Programação nos Anos 90: Tendências, Linguagens e Legado Tech

Introdução: Uma Década de Transformação Digital Os anos 90 foram uma década crucial para a programação e a tecnologia da informação. Marcada pelo rápido crescimento da internet, a popularização dos computadores pessoais e o surgimento de novas linguagens e paradigmas de programação, essa era pavimentou o caminho para o mundo digital que conhecemos hoje. Este … Ler mais

Programação 104 FM: Novidades, Música e Entretenimento!

104 FM: A Sua Rádio, O Seu Ritmo! A 104 FM não é apenas uma estação de rádio; é uma companheira constante na vida de milhares de ouvintes. Com uma programação diversificada, que vai desde os hits do momento até os clássicos atemporais, a rádio se destaca como uma das principais referências em entretenimento e … Ler mais

Windows IoT: Guia Completo para Desenvolvedores e Empresas

A Internet das Coisas (IoT) está transformando a forma como interagimos com o mundo, conectando dispositivos e sistemas para coletar dados, automatizar processos e criar novas experiências. No coração dessa revolução, o Windows IoT emerge como uma plataforma poderosa e flexível, oferecendo aos desenvolvedores e empresas as ferramentas necessárias para construir soluções inovadoras e escaláveis. … Ler mais

Programação Sky: Guia Completo e Dicas Essenciais

Entendendo a Programação Sky: Um Universo de Conteúdo A Sky é uma das maiores operadoras de televisão por assinatura do Brasil, oferecendo uma vasta gama de canais e serviços para atender a diversos gostos e necessidades. Entender a programação Sky, como ela funciona e como otimizar sua experiência é crucial para aproveitar ao máximo o … Ler mais