[ad_1]

Configurando um novo Wi-Fi? Escolher o tipo de senha de que você precisa pode parecer uma escolha arbitrária. Afinal, WEP, WPA, WPA2 e WPA3 contêm quase todas as mesmas letras.

Uma senha é uma senha, então qual é a diferença? Cerca de 60 segundos a bilhões de anos, ao que parece.

Toda a criptografia Wi-Fi não é criada da mesma forma. Vamos explorar o que torna esses quatro acrônimos tão diferentes e como você pode proteger melhor o Wi-Fi de sua casa e organização.

Privacidade equivalente com fio (WEP)

No início, havia o WEP.

Privacidade equivalente com fio é um algoritmo de segurança preterido de 1997 que tinha como objetivo fornecer segurança equivalente a uma conexão com fio. “Obsoleto” significa: “Não vamos fazer mais isso”.

Mesmo quando foi introduzido pela primeira vez, sabia-se que não era tão forte quanto poderia ser, por dois motivos:

- seu mecanismo de criptografia subjacente, e

- Segunda Guerra Mundial.

Durante a Segunda Guerra Mundial, o impacto da quebra de código (ou criptoanálise) foi imenso. Os governos reagiram tentando manter em casa suas melhores receitas de molho secreto.

Na época do WEP, Restrições do governo dos EUA à exportação de tecnologia criptográfica fez com que os fabricantes de pontos de acesso limitassem seus dispositivos à criptografia de 64 bits. Embora isso tenha sido posteriormente elevado para 128 bits, até mesmo esta forma de criptografia ofereceu uma possibilidade muito limitada tamanho da chave.

Isso foi problemático para o WEP. O pequeno tamanho da chave resultou em ser mais fácil de força bruta, especialmente quando essa chave não muda com frequência.

O mecanismo de criptografia subjacente do WEP é o Cifra de fluxo RC4. Essa cifra ganhou popularidade devido à sua velocidade e simplicidade, mas isso teve um custo.

Não é o algoritmo mais robusto. O WEP emprega uma única chave compartilhada entre seus usuários que deve ser inserida manualmente em um dispositivo de ponto de acesso. (Quando foi a última vez que você alterou sua senha de Wi-Fi? Certo.)

O WEP também não ajudou em nada, simplesmente concatenando a chave com o vetor de inicialização – ou seja, meio que misturou seus pedaços de molho secreto e esperou pelo melhor.

Vetor de inicialização (IV): entrada de tamanho fixo para um algoritmo criptográfico de baixo nível, geralmente aleatório.

Combinado com o uso de RC4, isso deixou o WEP particularmente suscetível a ataque de chave relacionada. No caso do WEP de 128 bits, sua senha Wi-Fi pode ser quebrada por ferramentas disponíveis publicamente em cerca de 60 segundos para três minutos.

Enquanto alguns dispositivos passaram a oferecer variantes WEP de 152 ou 256 bits, isso falhou em resolver os problemas fundamentais do mecanismo de criptografia subjacente do WEP.

Então sim. Não vamos mais fazer isso.

Acesso protegido por Wi-Fi (WPA)

Um novo padrão provisório procurou “corrigir” temporariamente o problema de (falta de) segurança do WEP. O nome Acesso protegido por Wi-Fi (WPA) Certamente sons mais seguro, então é um bom começo. No entanto, o WPA começou com outro nome mais descritivo.

Ratificado em um Padrão IEEE de 2004, Protocolo de Integridade de Chave Temporal (TKIP) usa uma chave por pacote gerada dinamicamente. Cada pacote enviado tem uma chave temporal única de 128 bits (Veja? Descritivo!) Que resolve a suscetibilidade a ataques de chaves relacionadas provocados pelo mashing de chaves compartilhadas do WEP.

O TKIP também implementa outras medidas, como um código de autenticação de mensagem (MAC). Às vezes conhecido como checksum, um MAC fornece uma maneira criptográfica de verificar se as mensagens não foram alteradas.

No TKIP, um MAC inválido também pode acionar a recodificação da chave de sessão. Se o ponto de acesso receber um MAC inválido duas vezes em um minuto, a tentativa de intrusão pode ser combatida alterando a chave que um invasor está tentando quebrar.

Infelizmente, a fim de preservar a compatibilidade com o hardware existente que o WPA deveria “corrigir”, o TKIP manteve o uso do mesmo mecanismo de criptografia subjacente do WEP – a cifra de fluxo RC4.

Embora certamente tenha melhorado os pontos fracos do WEP, o TKIP acabou se mostrando vulnerável a novos ataques que estendeu ataques anteriores em WEP.

Esses ataques demoram um pouco mais para serem executados em comparação: por exemplo, doze minutos no caso de um, e 52 horas noutro. Isso é mais do que suficiente, no entanto, para considerar o TKIP não mais seguro.

WPA, ou TKIP, também se tornou obsoleto. Então também não vamos mais fazer isso.

O que nos leva a …

Acesso protegido Wi-Fi II (WPA2)

Em vez de se esforçar para criar um nome totalmente novo, o melhor Acesso protegido Wi-Fi II (WPA2) em vez disso, o padrão se concentra no uso de uma nova cifra subjacente.

Em vez da cifra de fluxo RC4, o WPA2 emprega uma cifra de bloco chamada Padrão de criptografia avançado (AES) para formar a base de seu protocolo de criptografia.

O próprio protocolo, abreviado CCMP, extrai a maior parte de sua segurança do comprimento de seu nome bastante longo (estou brincando): Protocolo de código de autenticação de mensagem de encadeamento de blocos de cifra do modo contador, que é reduzido para Protocolo CBC-MAC do modo contador ou Protocolo do modo CCM, ou CCMP. 🤷

Modo CCM é essencialmente uma combinação de algumas boas ideias. Ele fornece confidencialidade de dados por meio de Modo CTR ou modo contador. Para simplificar muito, isso adiciona complexidade aos dados de texto simples, criptografando os valores sucessivos de uma sequência de contagem que não se repete.

CCM também integra CBC-MAC, um método de cifra de bloco para construir um MAC.

A própria AES está em boas condições. A especificação AES foi estabelecida em 2001 pelo Instituto Nacional de Padrões e Tecnologia dos Estados Unidos (NIST). Eles fizeram sua escolha após um processo de seleção competitivo de cinco anos, durante o qual quinze propostas de projetos de algoritmos foram avaliadas.

Como resultado desse processo, uma família de cifras chamada Rijndael (holandês) foi selecionada, e um subconjunto delas se tornou AES.

Por quase duas décadas, o AES tem sido usado para proteger o tráfego diário da Internet, bem como certos níveis de informações classificadas no governo dos EUA.

Enquanto possíveis ataques a AES foram descritos, nenhum ainda provou ser prático no uso no mundo real. O mais rápido ataque a AES em conhecimento público é um ataque de recuperação de chave que melhorou o AES de força bruta por um fator de cerca de quatro. Quanto tempo levaria? Alguns bilhões de anos.

Acesso protegido Wi-Fi III (WPA3)

O próximo capítulo da trilogia WPA foi necessário para novos dispositivos desde 1º de julho de 2020. Espera-se que melhore ainda mais a segurança do WPA2, o Padrão WPA3 busca melhorar a segurança da senha sendo mais resistente à lista de palavras ou ataques de dicionário.

Ao contrário de seus antecessores, o WPA3 também oferecerá sigilo para a frente. Isso adiciona o benefício considerável de proteger as informações trocadas anteriormente, mesmo se uma chave secreta de longo prazo estiver comprometida.

O sigilo de encaminhamento já é fornecido por protocolos como o TLS usando chaves assimétricas para estabelecer chaves compartilhadas. Você pode aprender mais sobre TLS nesta postagem.

Como o WPA2 não foi descontinuado, o WPA2 e o WPA3 continuam sendo suas principais opções para segurança de Wi-Fi.

Se os outros não são bons, por que ainda estão por aí?

Você pode estar se perguntando por que seu ponto de acesso permite que você escolha uma opção diferente de WPA2 ou WPA3. A razão provável é que você está usando hardware legado, que é como os técnicos chamam de roteador da sua mãe.

Como a depreciação do WEP e do WPA ocorreu recentemente, é possível em grandes organizações, bem como na casa de seus pais, encontrar hardware mais antigo que ainda usa esses protocolos. Mesmo o hardware mais recente pode ter uma necessidade comercial de oferecer suporte a esses protocolos mais antigos.

Embora eu possa convencê-lo a investir em um dispositivo Wi-Fi novinho em folha, a maioria das organizações é outra história. Infelizmente, muitos ainda não estão cientes do papel importante que a segurança cibernética desempenha em atender às necessidades dos clientes e impulsionar seus resultados financeiros.

Além disso, a mudança para protocolos mais novos pode exigir novas atualizações de hardware ou firmware interno. Especialmente em sistemas complexos em grandes organizações, atualizar dispositivos pode ser financeiramente ou estrategicamente difícil.

Aumente a segurança do seu Wi-Fi

Se for uma opção, escolha WPA2 ou WPA3. A segurança cibernética é um campo que evolui a cada dia, e ficar preso ao passado pode ter consequências terríveis.

Se você não pode usar WPA2 ou WPA3, faça o melhor que puder para tomar medidas de segurança adicionais.

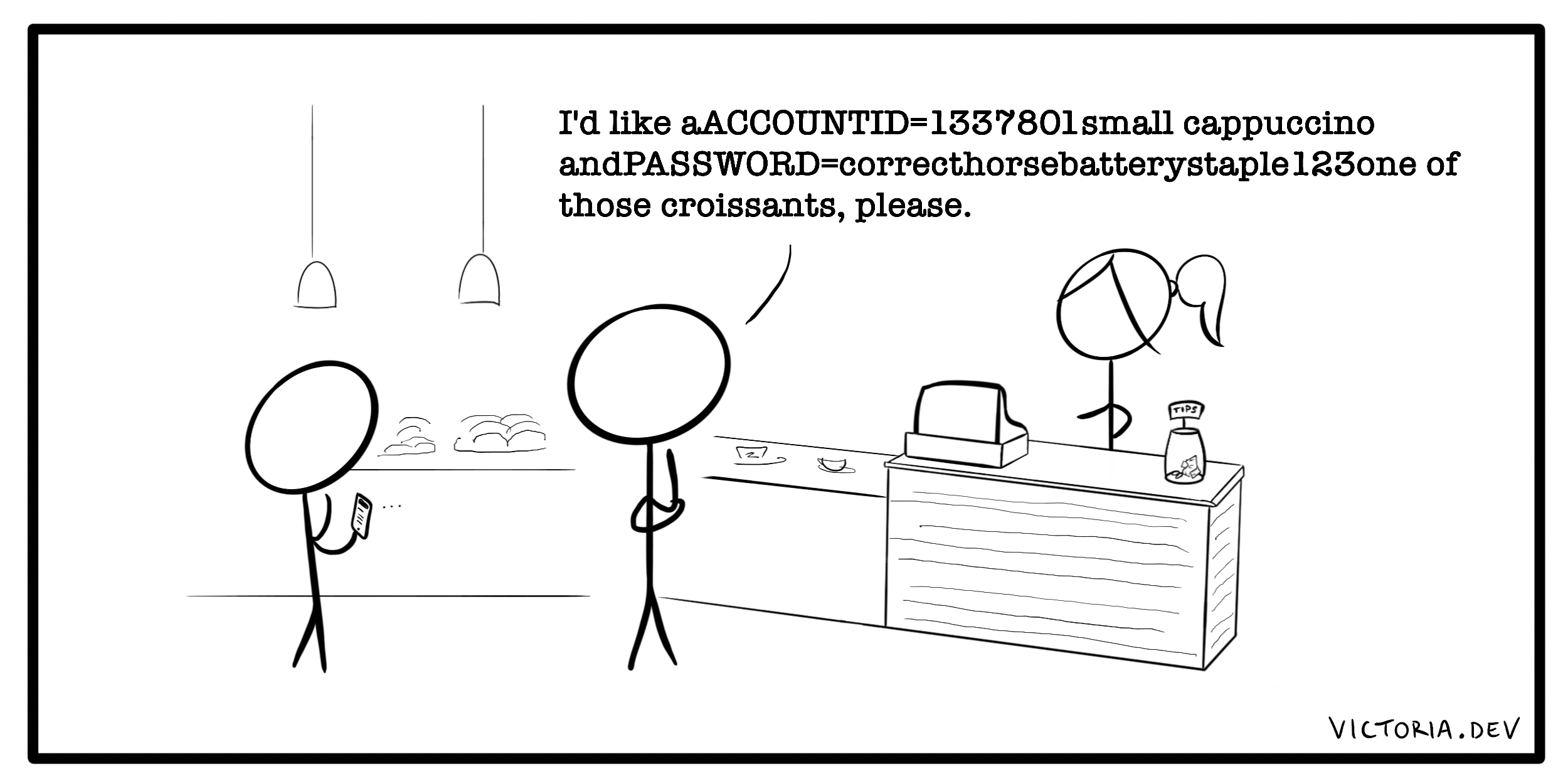

O melhor retorno para seu investimento é usar uma rede privada virtual (VPN). Usar uma VPN é uma boa ideia, não importa o tipo de criptografia Wi-Fi que você tenha. Em Wi-Fi aberto (cafeterias) e usando WEP, é simplesmente irresponsável ficar sem VPN.

É como gritar seus dados bancários enquanto pede seu segundo cappuccino.

Escolha um provedor de VPN que ofereça um recurso como um switch kill que bloqueia o tráfego de rede se sua VPN for desconectada. Isso evita que você transmita informações acidentalmente em uma conexão insegura, como Wi-Fi ou WEP aberto. Escrevi mais sobre minhas três principais considerações para escolhendo minha VPN neste post.

Quando possível, certifique-se de conectar-se apenas a redes conhecidas que você ou sua organização controlam.

Muitos ataques de cibersegurança são executados quando as vítimas se conectam a um ponto de acesso Wi-Fi público de imitação, também chamado de ataque de gêmeo malvado ou phishing de Wi-Fi.

Esses hotspots falsos são facilmente criados usando programas e ferramentas acessíveis ao público. Uma VPN também pode ajudar a mitigar os danos desses ataques, mas é sempre melhor não correr o risco.

Se você viaja com frequência, considere comprar um ponto de acesso portátil que use um plano de dados de celular ou cartões SIM de dados para todos os seus dispositivos.

Muito mais do que apenas siglas

WEP, WPA, WPA2 e WPA3 significam muito mais do que um monte de letras semelhantes – em alguns casos, é uma diferença de bilhões de anos menos cerca de 60 segundos.

Em uma escala de tempo mais atual, espero ter ensinado algo novo sobre a segurança do seu Wi-Fi e como você pode melhorá-lo!

Se você gostou desse post, eu adoraria saber. Junte-se às milhares de pessoas que aprendem comigo no victoria.dev! Visitante assinar via RSS para mais piadas sobre programação, segurança cibernética e pai de desenho animado.

[ad_2]

Fonte