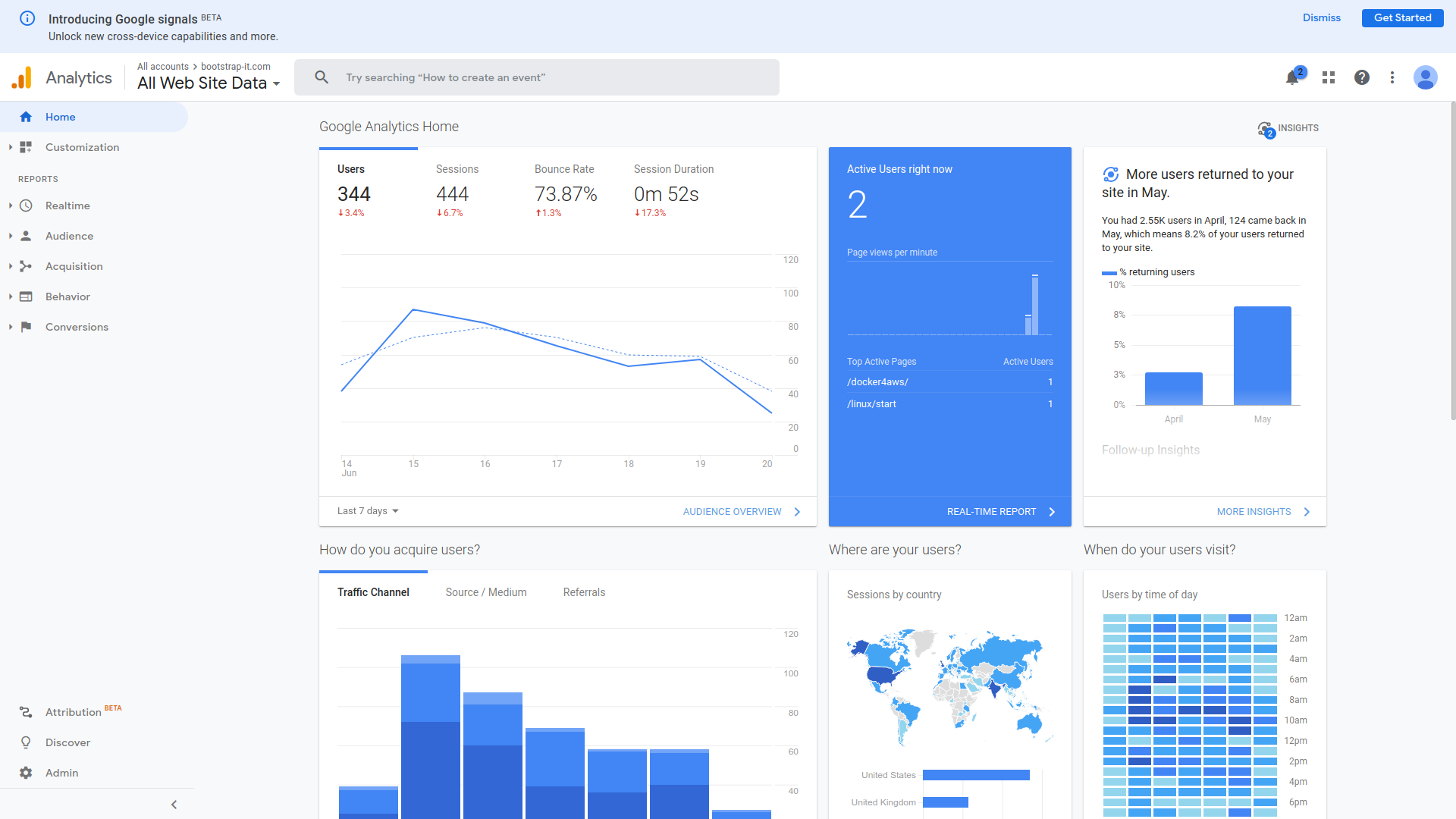

Este painel exibe um resumo visual que descreve todas as visitas ao meu site bootstrap-it.com nos sete dias anteriores. Pelos dados que foram coletados, posso ver:

- De onde no mundo meus visitantes são?

- Quando durante o dia eles costumam visitar

- Quanto tempo eles passaram no meu site

- Quais páginas eles visitam

- Qual site eles deixaram antes de vir para o meu

- Quantos visitantes fazem visitas repetidas

- Quais sistemas operacionais eles estão executando

- Qual formato de dispositivo eles estão usando (ou seja, desktop, smartphone ou tablet)

- Os coortes demográficos aos quais pertencem (gêneros, grupos de idade, grupos de renda)

Além de tudo isso, os próprios logs de um servidor web podem relatar informações detalhadas, em particular o endereço IP específico e o tempo preciso associado a cada visitante.

O que isso significa é que, sempre que o seu navegador se conecta ao meu site (ou qualquer outro site), ele está fornecendo ao meu servidor web uma quantidade enorme de informações. O Google apenas coleta e apresenta para mim em um formato sofisticado e fácil de digerir.

A propósito, estou plenamente ciente de que, ao fazer o Google coletar todas essas informações sobre os usuários do meu site, eu sou parte do problema. E, para que conste, eu me sinto um pouco culpado por isso.

Ademais, os servidores web são capazes de “assistir” o que você está fazendo em tempo real e “lembrar” o que você fez na sua última visita.

Para explicar, você já percebeu como em alguns sites, logo antes de clicar para sair da página um “Espere! Antes de você ir!” mensagem aparece? Os servidores podem rastrear os movimentos do mouse e, quando ficam “muito perto” de fechar a guia ou mover para uma guia diferente, eles exibem esse pop-up.

Da mesma forma, muitos sites salvam pequenos pacotes de dados em seu computador chamados “cookies”. Esse cookie pode conter informações de sessão que podem incluir o conteúdo anterior de um carrinho de compras ou até mesmo seu status de autenticação. O objetivo é fornecer uma experiência conveniente e consistente em várias visitas. Mas essas ferramentas podem ser mal utilizadas.

Finalmente, como os sistemas operacionais, os navegadores também se comunicam silenciosamente com o fornecedor que os fornece. Obter feedback de uso pode ajudar os provedores a se manterem atualizados sobre problemas de segurança e desempenho. Mas testes independentes mostraram que, em muitos casos, muito mais dados estão voltando para “casa” do que parece apropriado.

Interação do site

Embora eu trate disso com maior profundidade meu livro “Mantendo o ritmo”, Devo destacar pelo menos algumas questões particularmente relevantes aqui. Como, por exemplo, o fato de que os sites adoram fazer com que você se inscreva em serviços de valor extra.

Os boletins informativos e as atualizações de produtos que eles enviarão a você podem ser perfeitamente legítimos e, de fato, fornecer um grande valor. Mas eles ainda estão vindo em troca de algumas de suas informações de contato privadas. Enquanto você está ciente disso, eu fiz meu trabalho.

Um exemplo perfeito são os dados que você contribui para plataformas de mídia social como Twitter, Facebook e LinkedIn. Você pode pensar que está apenas se comunicando com seus contatos e seguidores, mas na verdade vai muito além do que.

Pegue um software maravilhoso – e assustador – chamado Recon-ng, usado por profissionais de segurança de rede para testar a vulnerabilidade digital de uma organização. Depois de configurá-lo com alguns princípios básicos sobre sua organização, o Recon-ng irá para a Internet e procurará por qualquer informação publicamente disponível que possa ser usada para penetrar em suas defesas ou causar danos a você.

Por exemplo, você tem certeza de que estranhos não podem saber o suficiente sobre o ambiente de software em que seus desenvolvedores trabalham para causar algum dano? Bem, talvez você deva dar uma olhada na seção “qualificações desejadas” de alguns dos anúncios de emprego que você postou no LinkedIn. Ou que tal perguntas (ou respostas) que seus desenvolvedores podem ter postado no site Stack Overflow?

Cada postagem conta uma história, e não faltam pessoas inteligentes que amam ler histórias.

Softwares como o Recon-ng podem ajudá-lo a identificar ameaças potenciais. Mas isso apenas reforça sua responsabilidade de evitar deixar seus dados expostos ao público em primeiro lugar.

O resultado final? Sorriso. Você está sendo vigiado.

Há muito mais recursos tecnológicos rápidos, divertidos e acessíveis disponíveis em meu Mantendo-se livro. Dê uma olhada.